奇安信代码安全实验室发布的《2025年中国软件供应链安全分析报告》,基于对国内企业自主开发代码及开源软件生态的监测,全面分析了软件供应链安全现状、风险及重点领域隐患,为行业提供参考。

自主开发代码安全状况

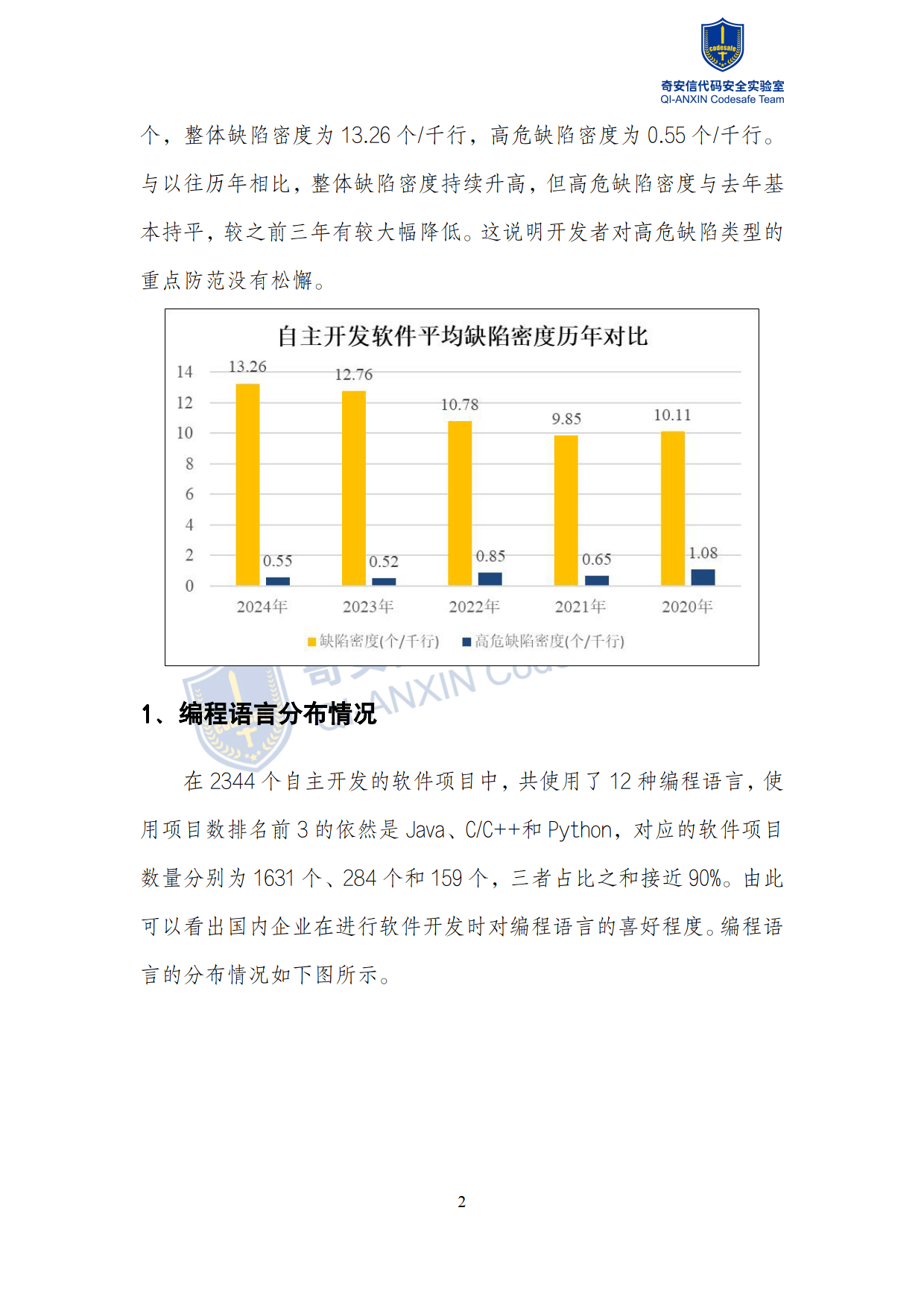

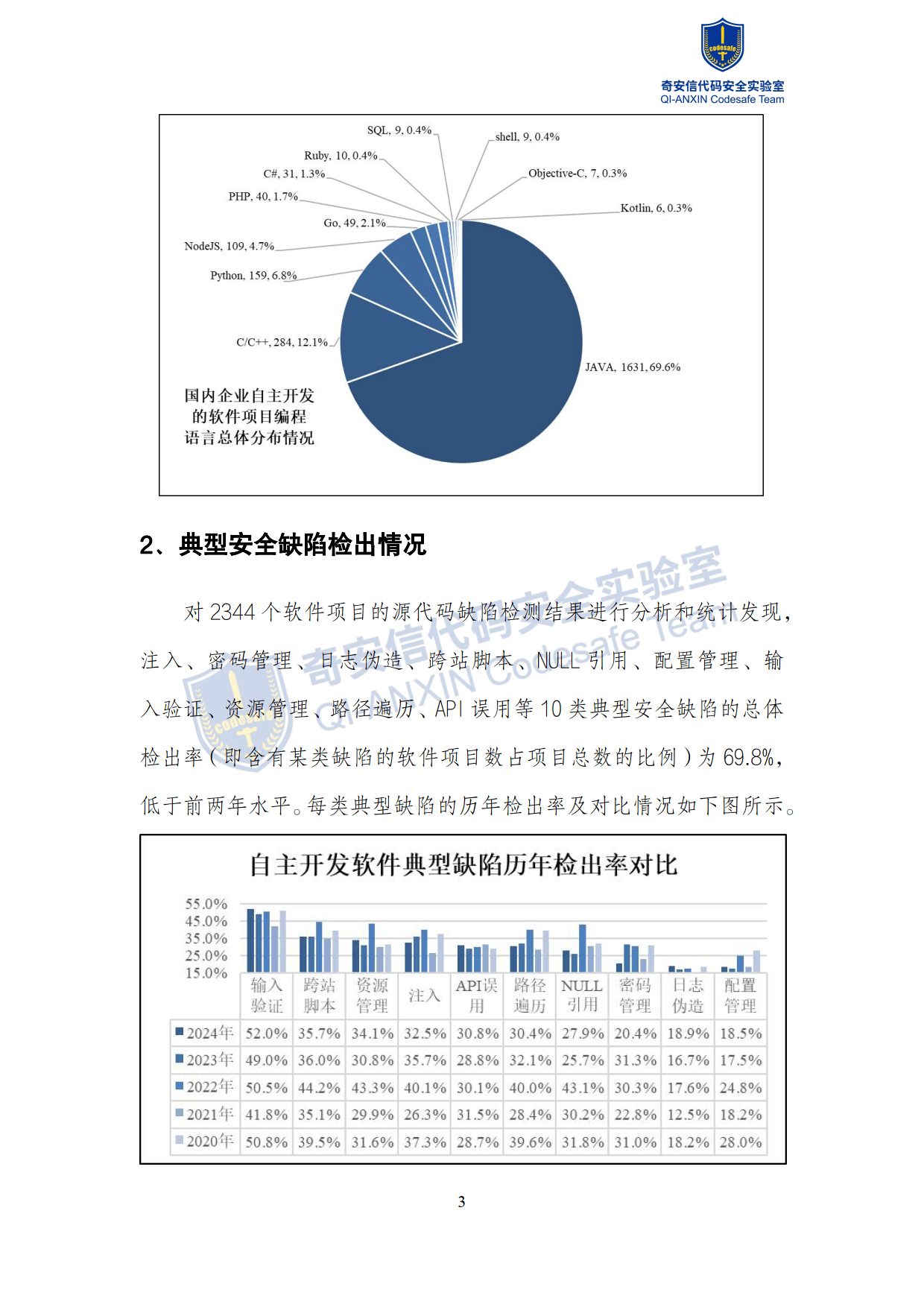

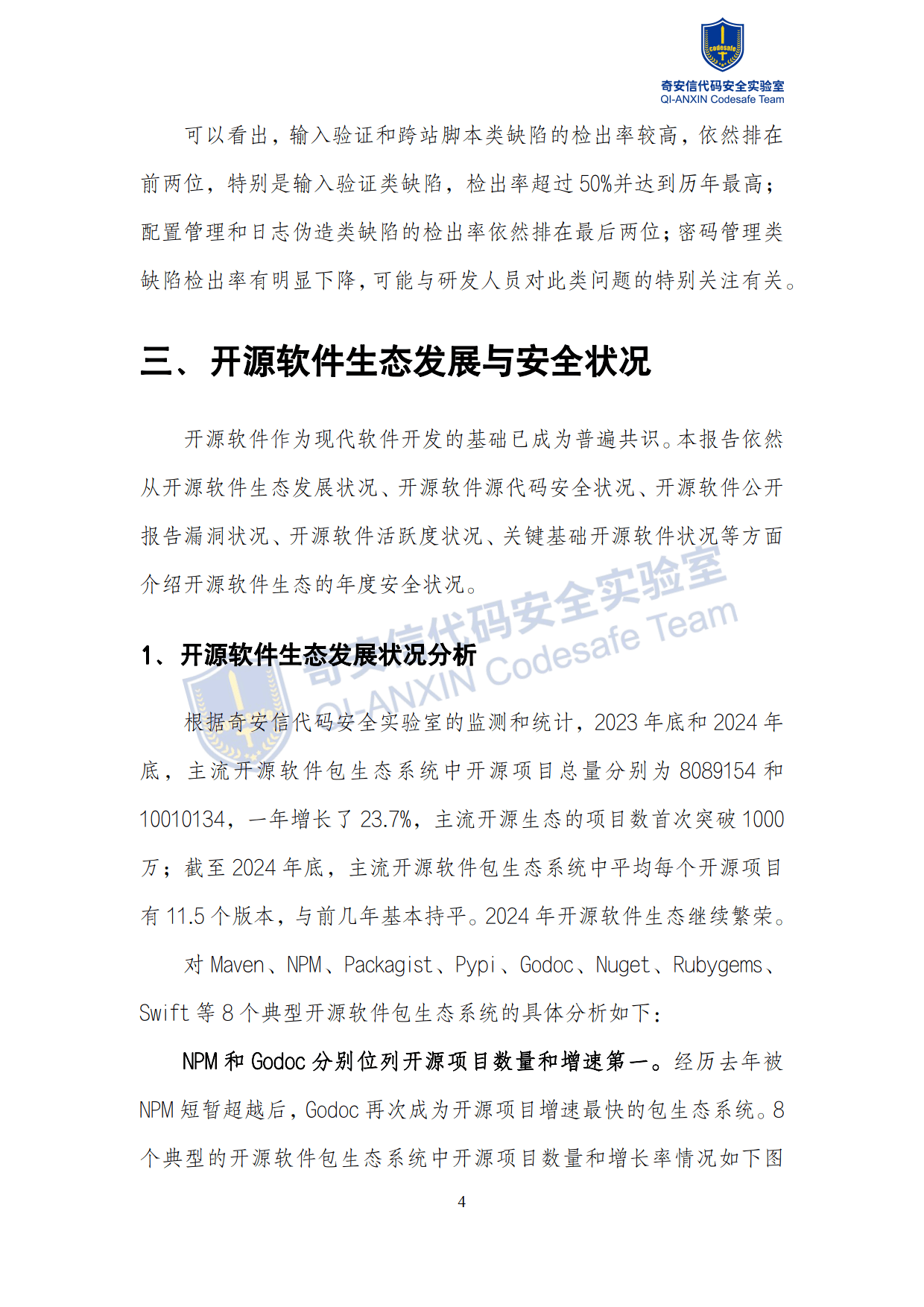

2024年国内企业自主开发软件的整体缺陷密度为13.26个/千行,持续升高,但高危缺陷密度为0.55个/千行,处于历年较低水平。编程语言中,Java(69.6%)、C/C++(12.1%)、Python(6.8%)为主要使用语言。典型安全缺陷中,输入验证(52.0%)和跨站脚本(35.7%)检出率最高,密码管理类缺陷检出率显著下降,显示企业对高危缺陷的防范力度增强。

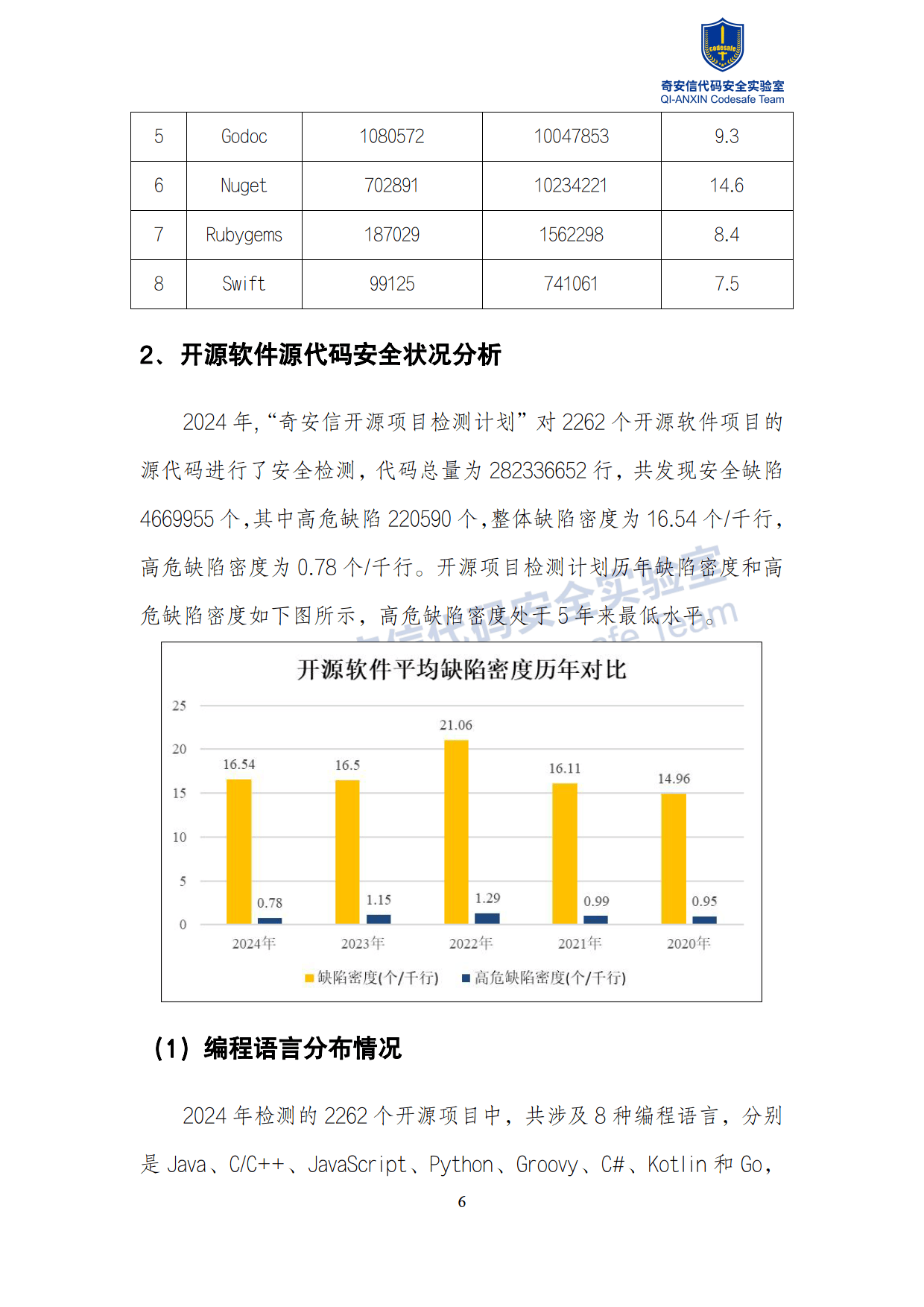

开源软件生态安全风险

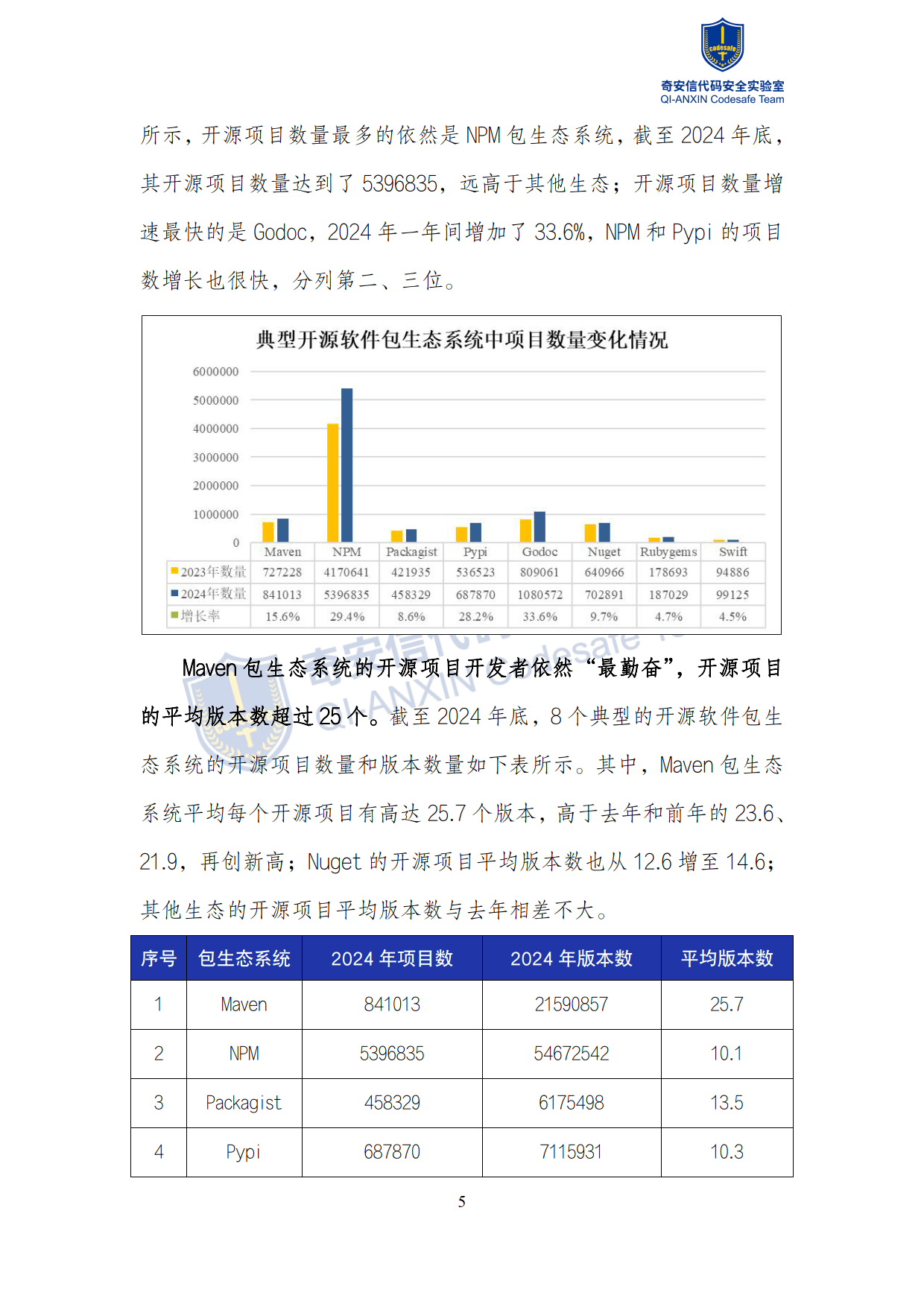

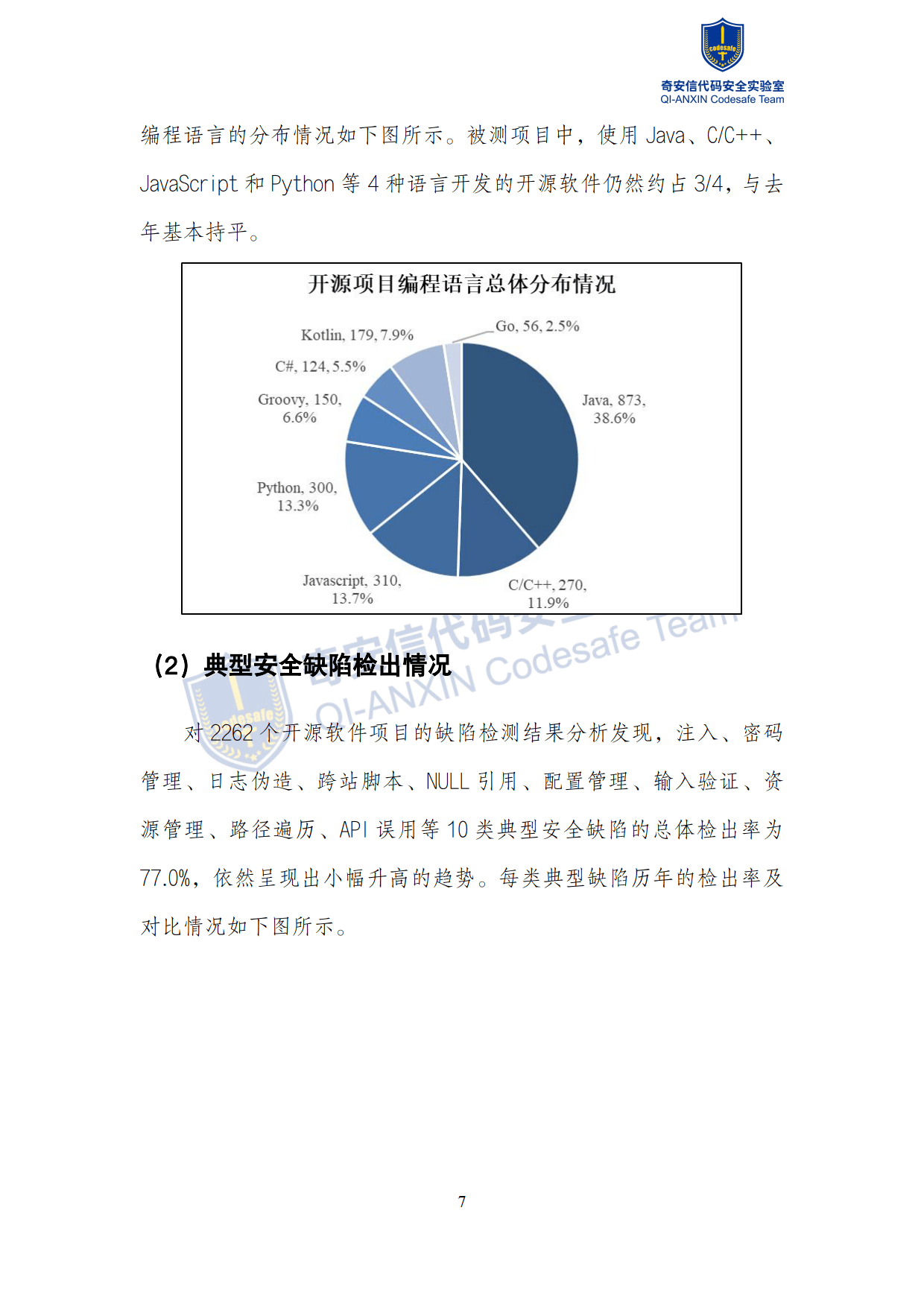

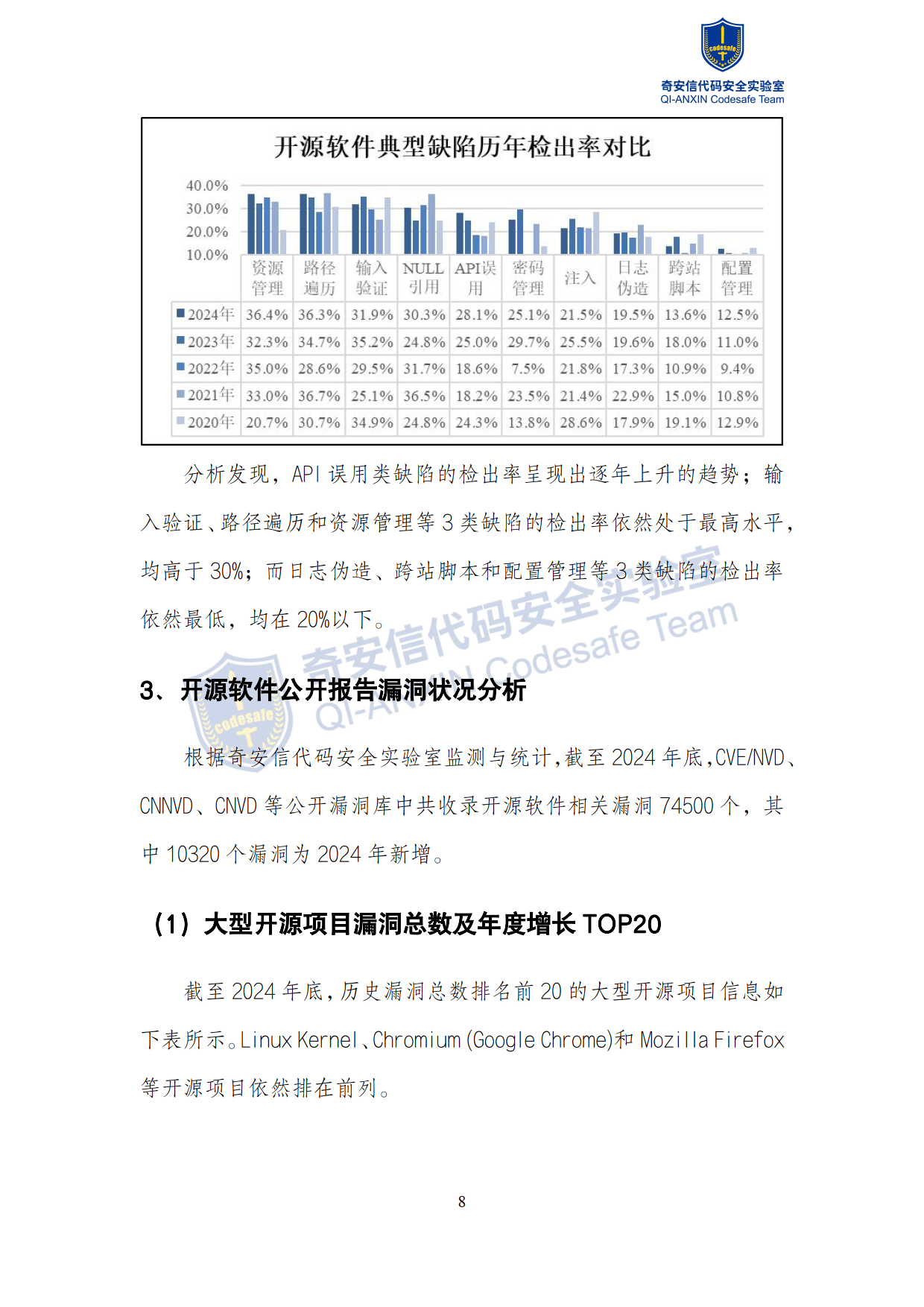

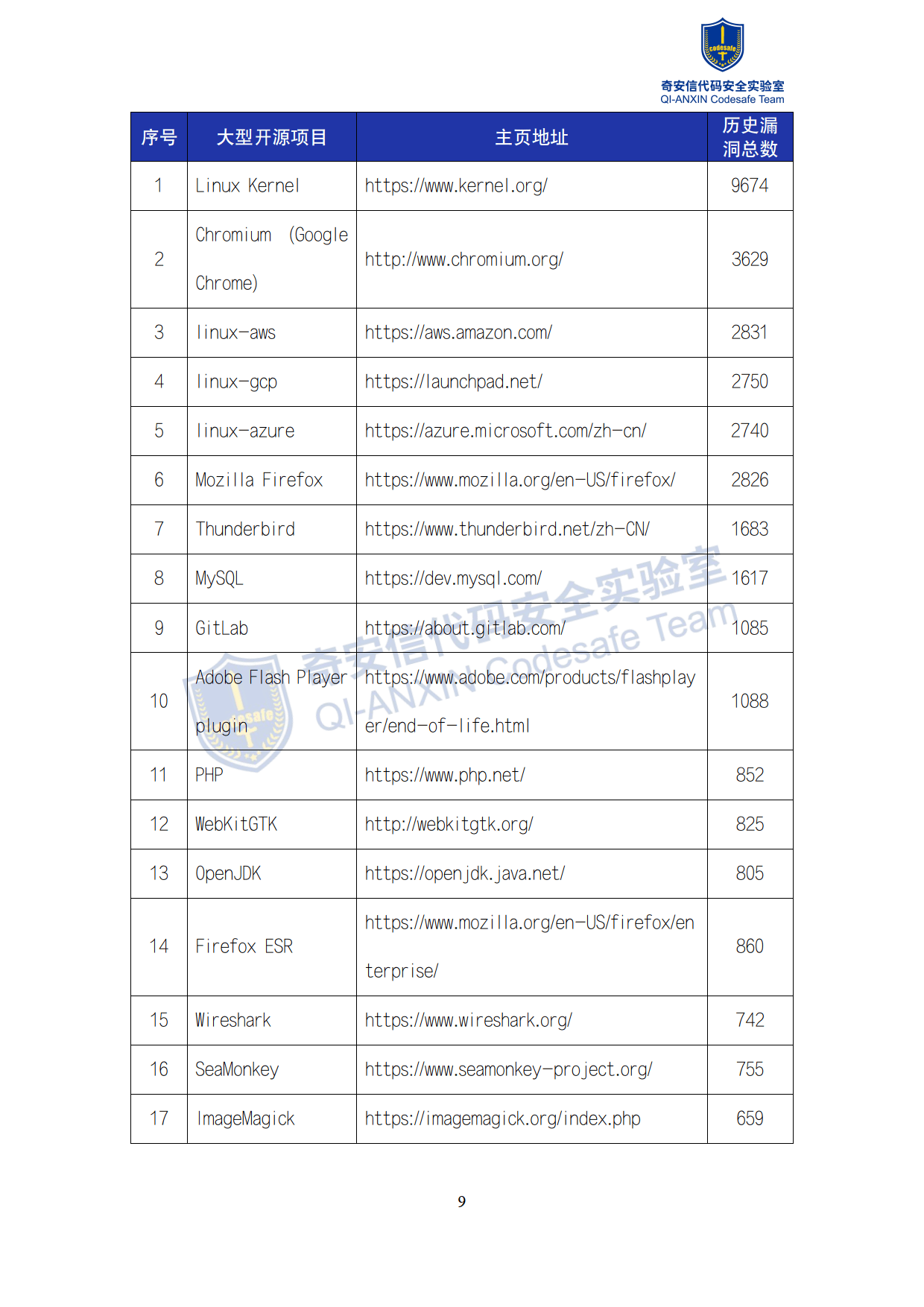

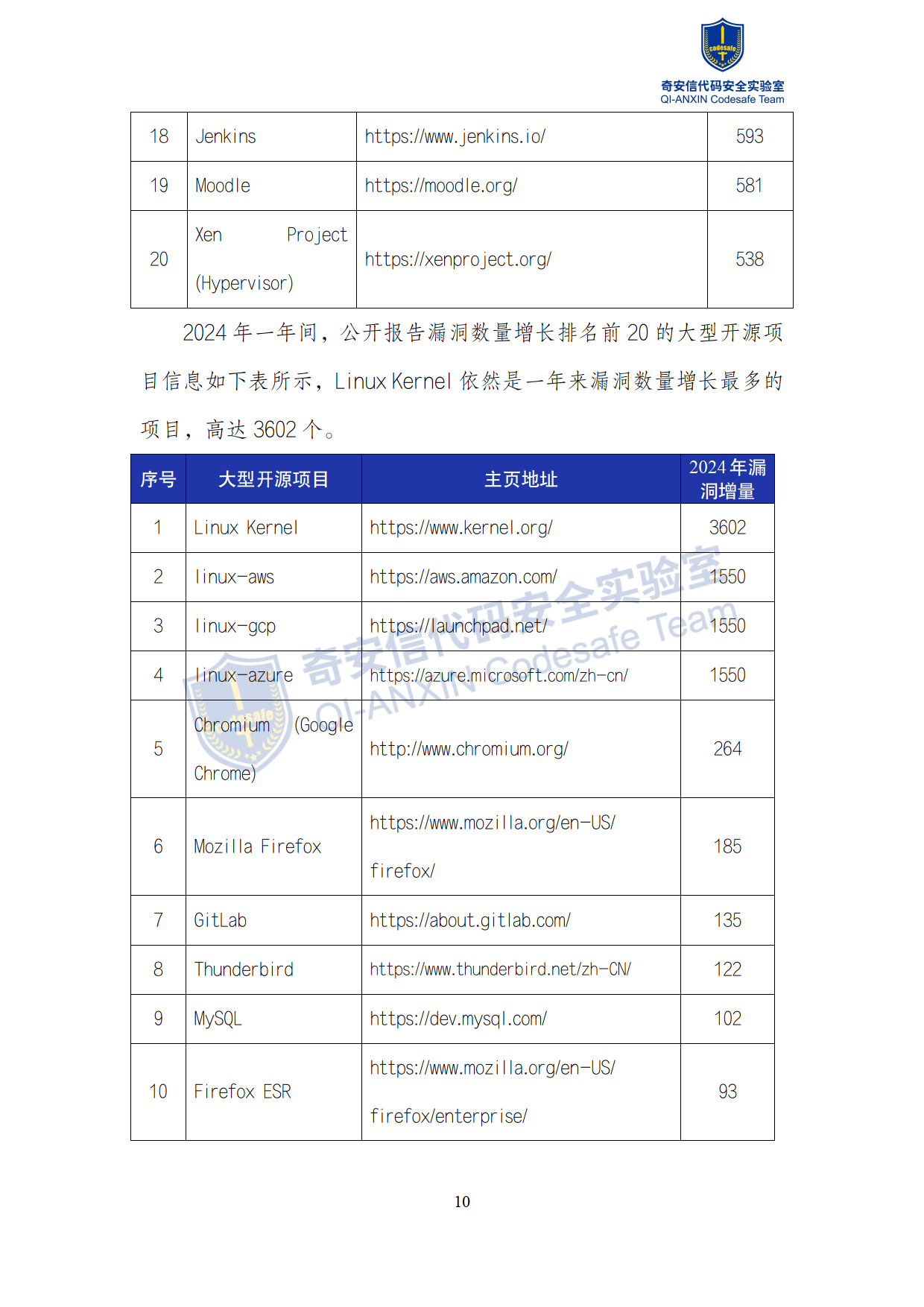

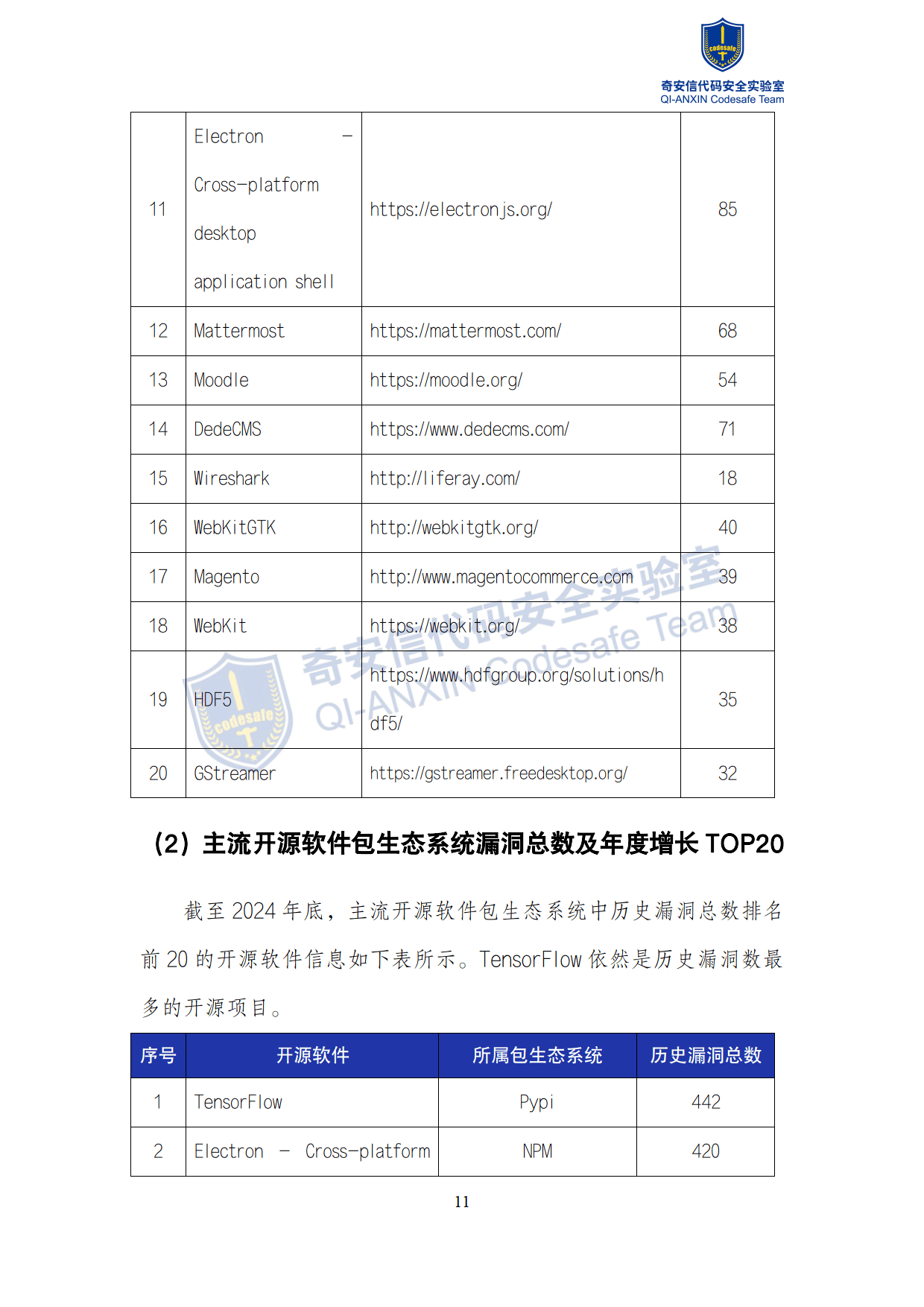

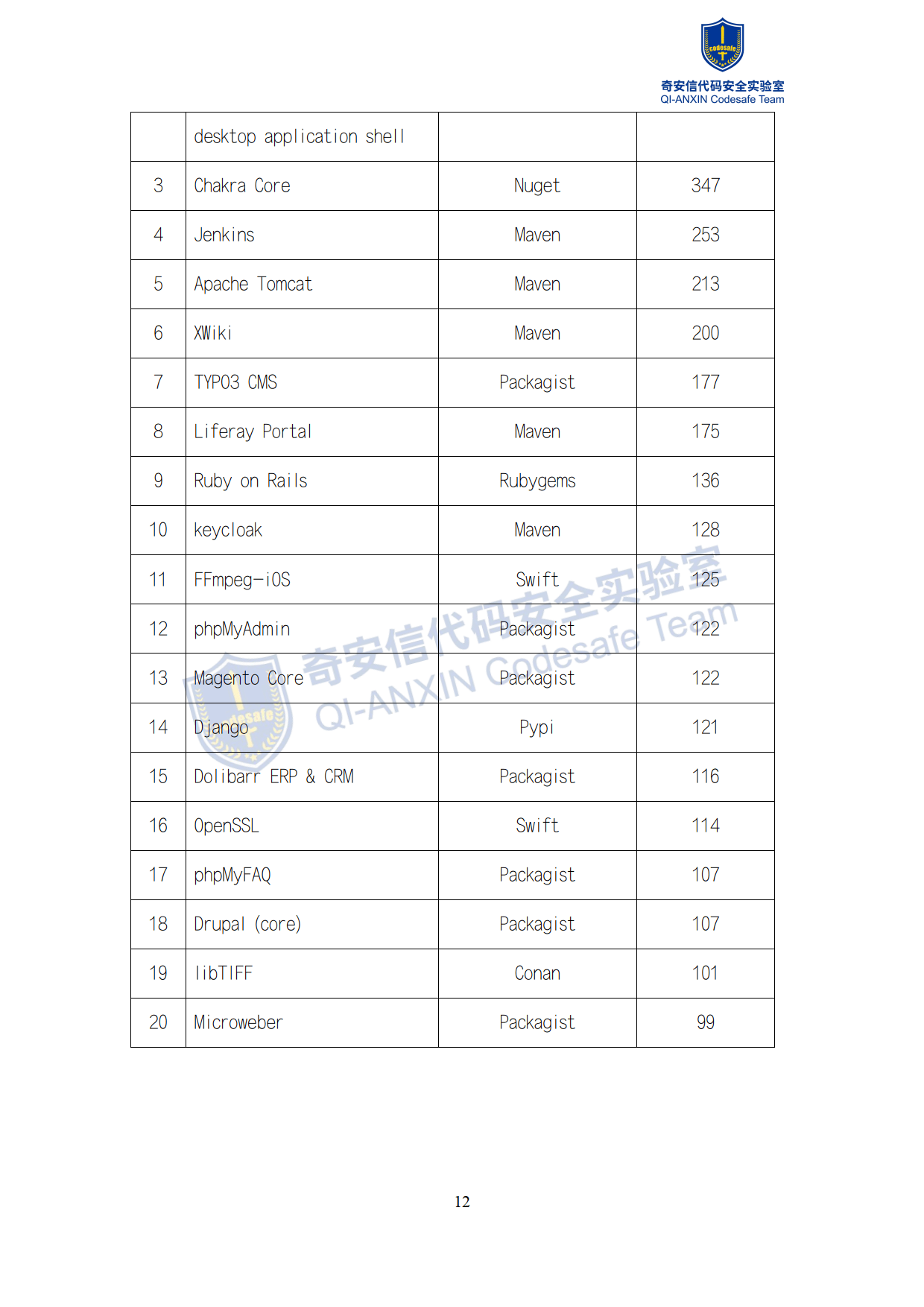

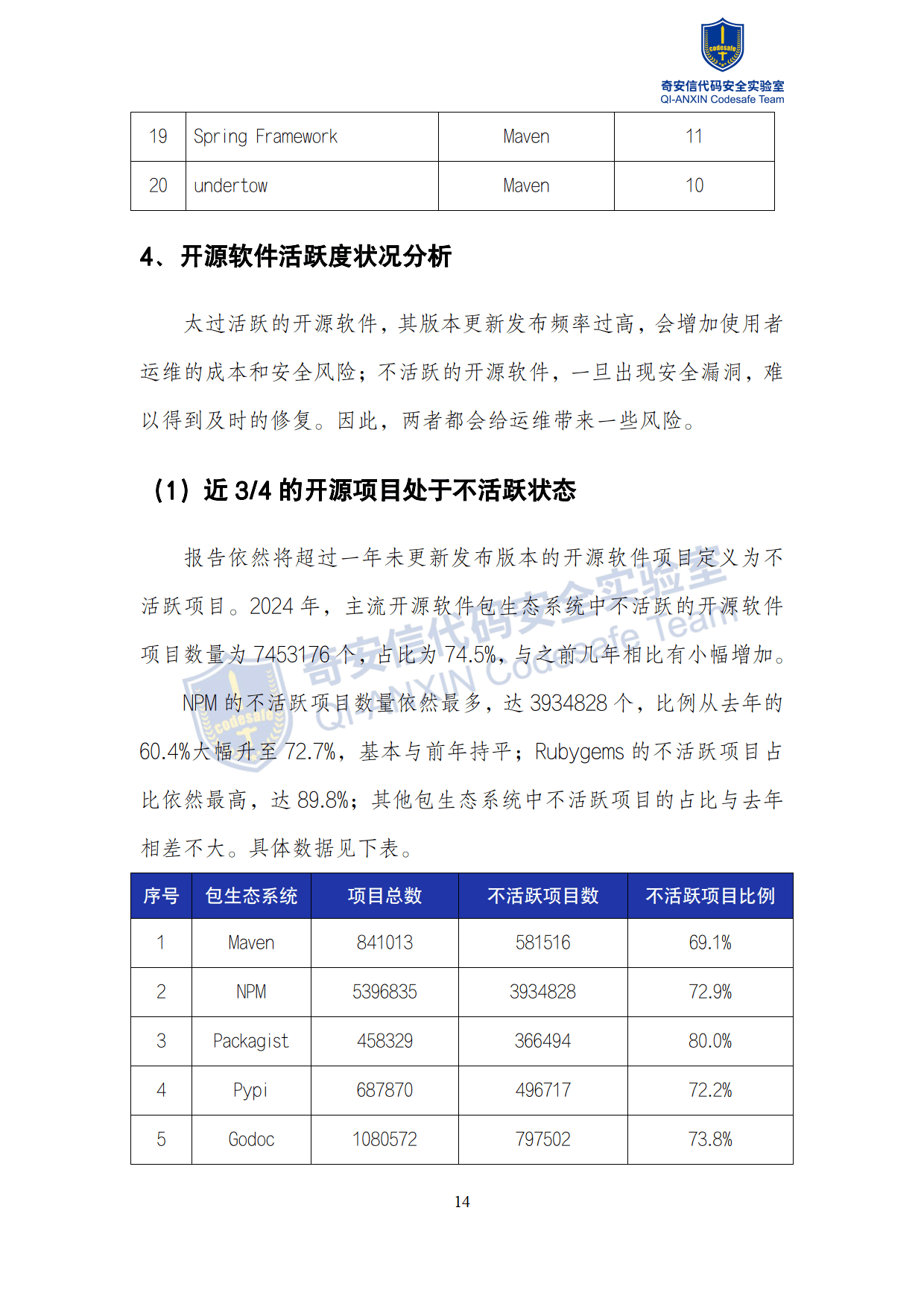

1. 生态规模与漏洞增长:主流开源生态项目数首次突破1000万,NPM以539.6万个项目居首,Godoc增速最快(33.6%)。2024年新增开源漏洞10320个,Linux Kernel漏洞增量达3602个,位列第一。

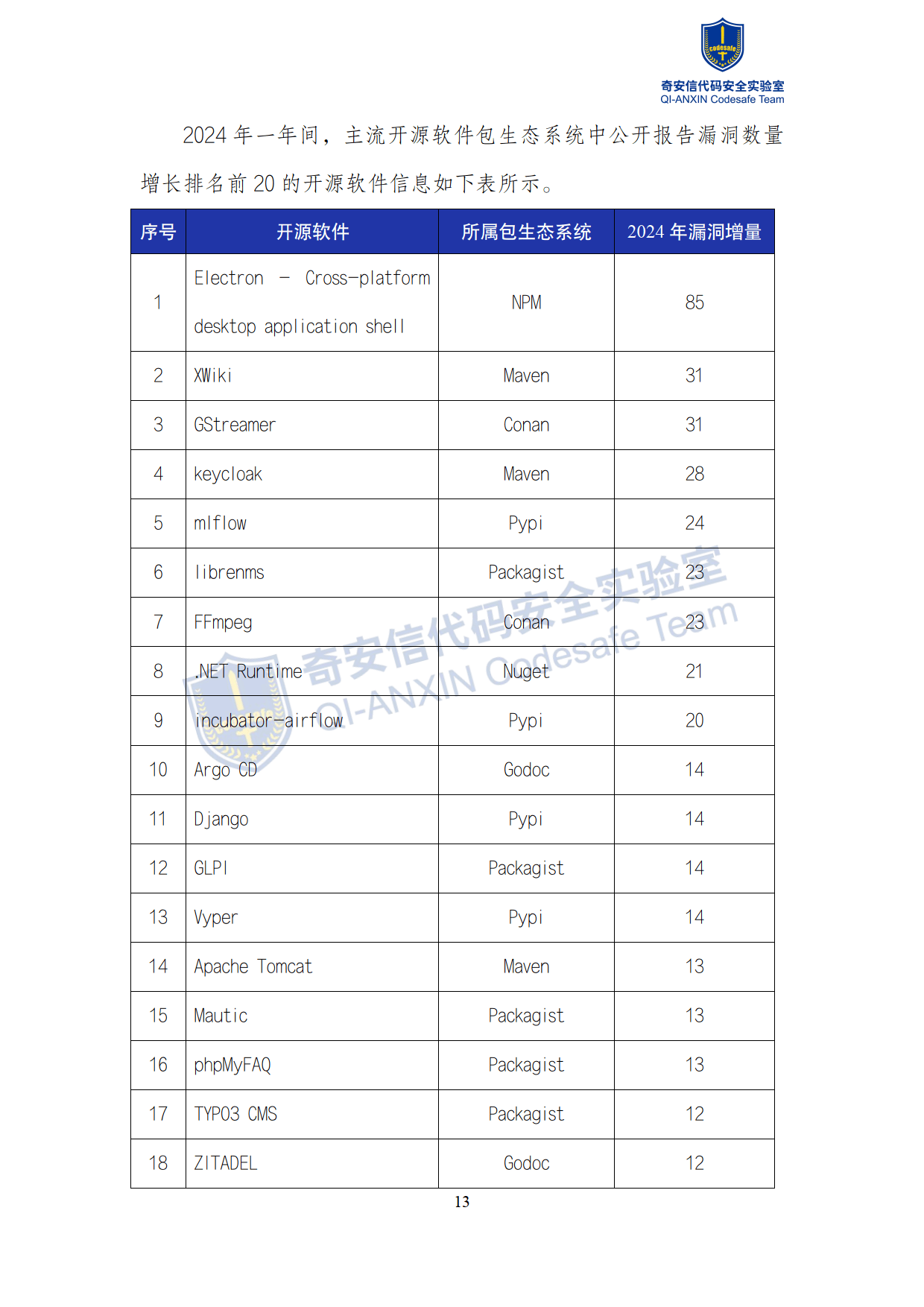

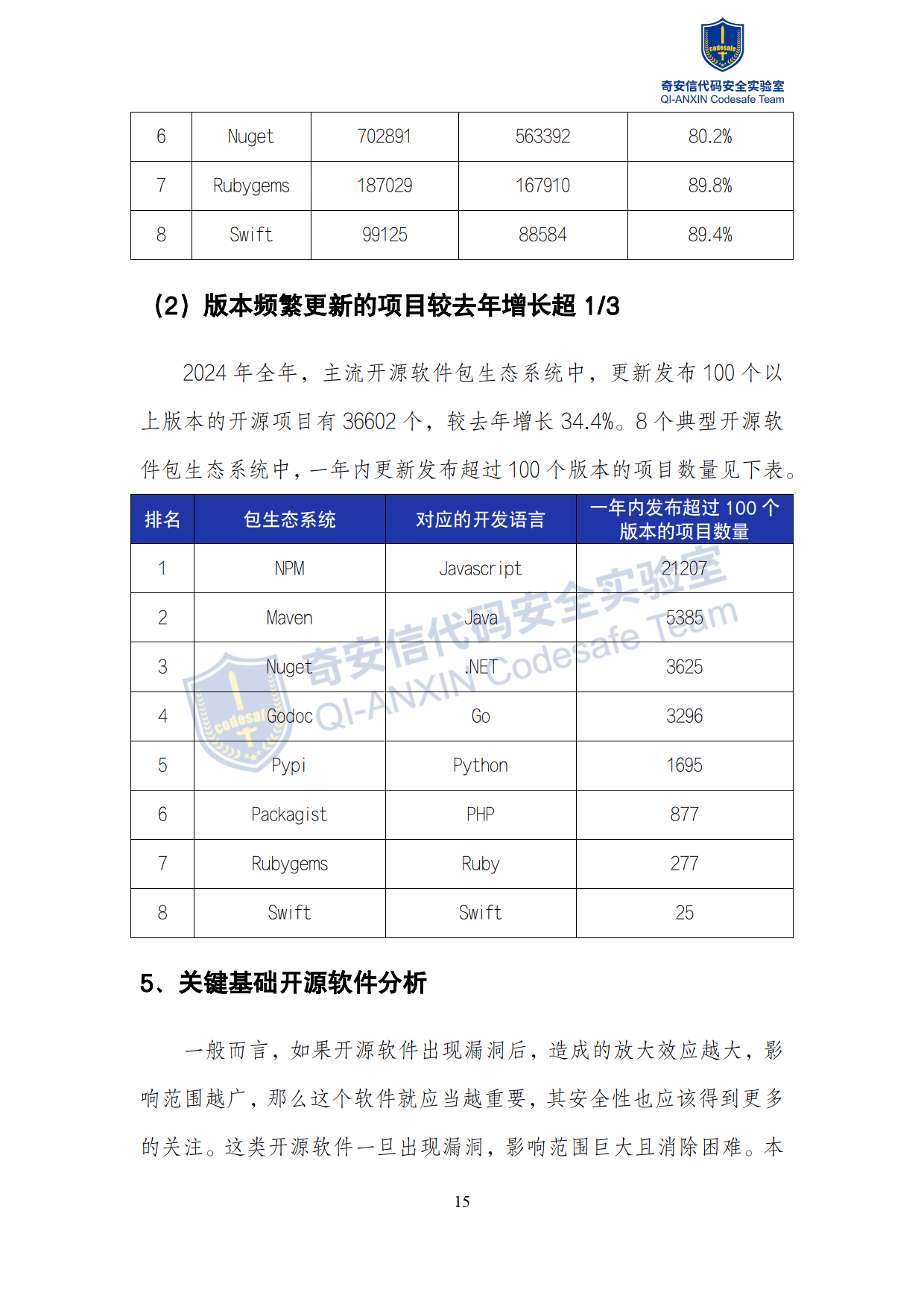

2. 活跃度与运维风险:74.5%的开源项目处于不活跃状态(超1年未更新),Rubygems不活跃项目占比高达89.8%;同时,3.66万个项目年更新版本超100次,增加运维成本。

3. 关键基础软件隐患:5485款关键基础开源软件中,87.6%从未公开披露漏洞,66.5%半年内未更新版本,存在严重运维风险。

企业开源软件应用风险

1. 使用规模与漏洞现状:平均每个企业项目使用168个开源软件,持续增长。虽已知漏洞数(66个/项目)较前两年下降,但73.0%的项目仍含高危漏洞,57.4%含超危漏洞,20年前的古老漏洞(如CVE-2005-3745)仍在部分项目中存在。

2. 许可协议风险:Apache License 2.0(45.9%)和MIT License(41.4%)为最常用协议,但21.2%的项目使用超危或高危协议(如GPL-3.0),可能引发商业纠纷。

3. 版本管理混乱**:Spring AOP被使用的版本达147个,老旧版本(如1996年发布的latex v2e-7)仍被沿用,加剧运维风险。

重点领域专题分析

1. 智能网联汽车:5家厂商的T-Box、ADAS等关键部件固件使用大量第三方组件,厂商五的IVI固件引入1014个漏洞,其中超危82个。高通QCMAP组件的CVE-2020-3657漏洞可被利用实现远程代码执行。

2. 开源大模型推理框架:10款框架中,Gradio v5.0.1使用2384个开源软件,引入95个漏洞;ollama v0.5.0含203个漏洞,其中超危11个。BentoML的CVE-2025-27520漏洞可导致远程代码执行。

建议

1. 加快软件供应链安全标准体系建设,推进《软件物料清单数据格式》等国标落地;2. 强化重点行业风险排查,建立行业级检测平台;3. 企业需完善开源管理制度,利用AI技术提升代码检测与漏洞分析效率,加强SBOM生成与供应链全流程管控。

jrhz.info

免责声明:我们尊重知识产权、数据隐私,只做内容的收集、整理及分享,报告内容来源于网络,报告版权©️归原撰写发布机构所有,通过公开合法渠道获得,如涉及侵权,请及时联系我们删除,如对报告内容存疑,请与撰写、发布机构联系