今天分享的是:以网络威胁情报构建威胁驱动型网络安全体系-ISACA

报告共计:18页

以网络威胁情报构建威胁驱动型网络安全体系总结

当前,企业网络安全面临严峻挑战,传统威胁情报项目常因情报缺乏可操作性、数据未优先级排序等问题难以见效。调研显示,超六成从业者被过多情报源淹没,近六成难以将情报转化为行动或验证威胁相关性。与此同时,网络犯罪生态持续演化,信息窃取型恶意软件泛滥、勒索软件攻击升级、AI技术带来新风险、网络犯罪产业化加剧,推动企业构建威胁驱动型安全体系愈发紧迫。

构建有效的威胁情报体系需遵循多项最佳实践。核心在于制定具体、可操作、可衡量且有时效性的优先情报需求(PIRs),并与企业威胁模型、风险管理策略深度绑定。威胁情报可分为战略、战术、运营、技术四类,分别对接不同业务需求:战略情报为高层提供威胁态势洞察,支撑长期决策;战术情报转化攻击者战术技术为防御措施;运营情报基于企业自身数据指导即时行动;技术情报以机器可读形式集成于安全工具,自动化阻断恶意活动。

体系建设需推动企业各层级利益相关方参与,安全团队需与业务、风控等部门紧密协作。沟通策略应因人而异,对董事会聚焦战略风险,对高管连接安全与业务影响,对技术管理者提供详实可执行建议,同时引入置信度评估提升情报可信度。规模化建设需实现流程标准化、架构模块化,并重视法律与监管合规,确保情报收集、分析和分发合法合规。

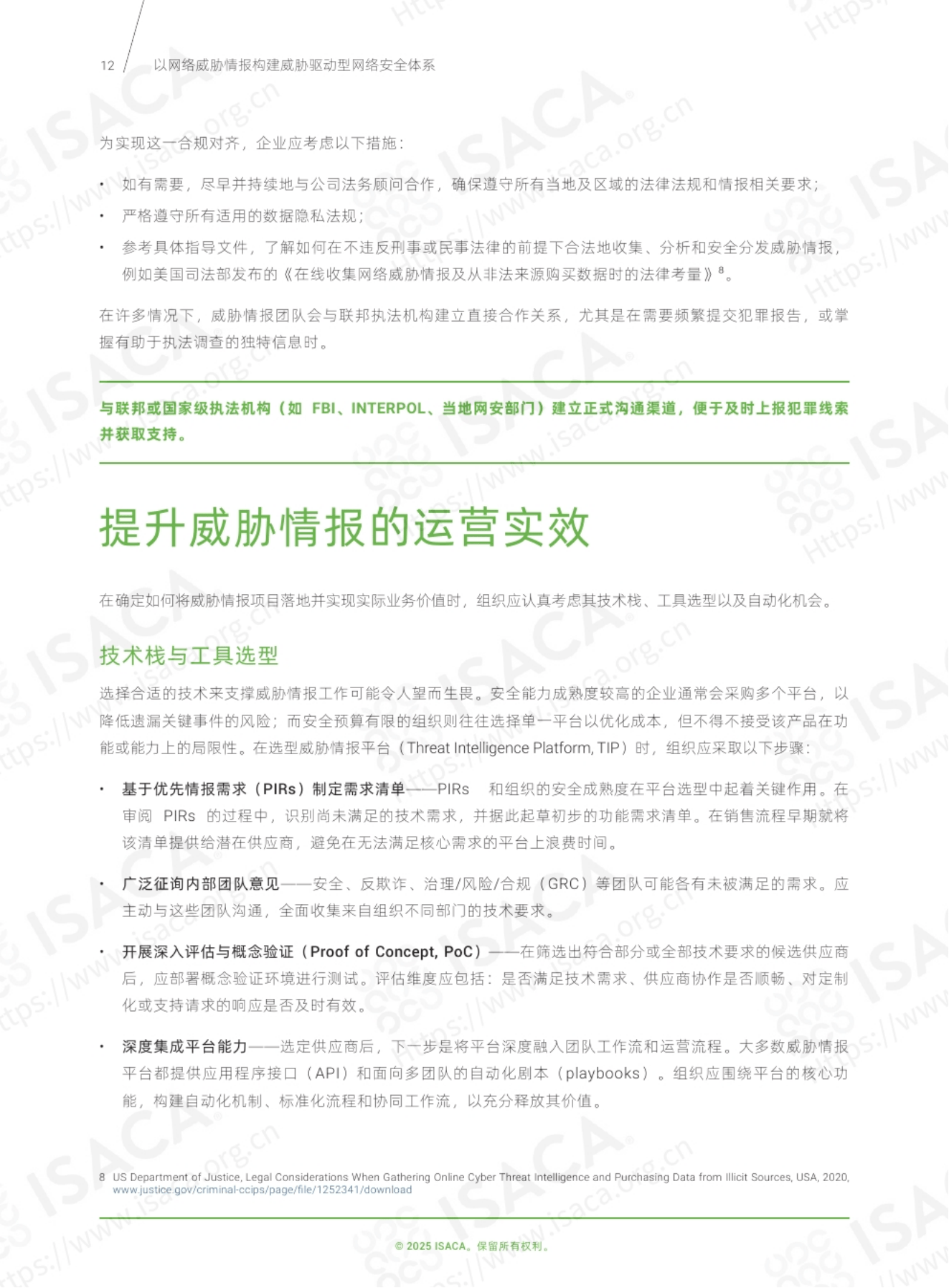

提升运营实效需合理选型技术栈与工具,基于PIRs制定需求清单,广泛征询内部意见并开展概念验证。自动化是核心支柱,通过优先级排序模型、AI驱动的分析等手段,可显著缩短检测与响应时间。同时,需对泄露身份信息进行优先级解析,利用LLM分析初始访问代理相关数据,自动化验证修复泄露凭证,并战略性选择高保真失陷指标(IOC)情报源。

衡量项目成效需将指标与企业核心目标对齐,兼顾定量与定性分析,并联动其他安全团队绩效。有效的威胁情报体系能为安全控制优化、漏洞修复、第三方安全约束等提供支撑,成为企业风险管理的关键输入,帮助企业将剩余风险控制在可接受范围,实现安全价值与业务目标的统一。

以下为报告节选内容