这是(GZZDdata)整理的信息,希望能帮助到大家

当计算机系统遭遇勒索病毒侵袭,数据库被加密锁定,整个业务往往陷入停滞。面对屏幕上冰冷的勒索信息和倒计时,了解正确的应对思路与方法至关重要。以下内容将系统性地阐述相关知识与步骤。

一、立即采取的隔离与评估措施

首要任务是控制事态,防止损失扩大,并准确判断情况。

1.断开网络连接:立即将受感染的『服务器』或计算机从网络中断开,包括有线与无线🛜连接。这可以阻止病毒在内部网络横向传播,感染更多设备,同时也能避免其与外部控制『服务器』通信。

2.评估感染范围:检查网络中的其他『服务器』、工作站及共享存储设备,确认是否已有其他系统被波及。确定被加密锁定的具体数据文件范围,是部分非关键数据还是核心数据库文件。

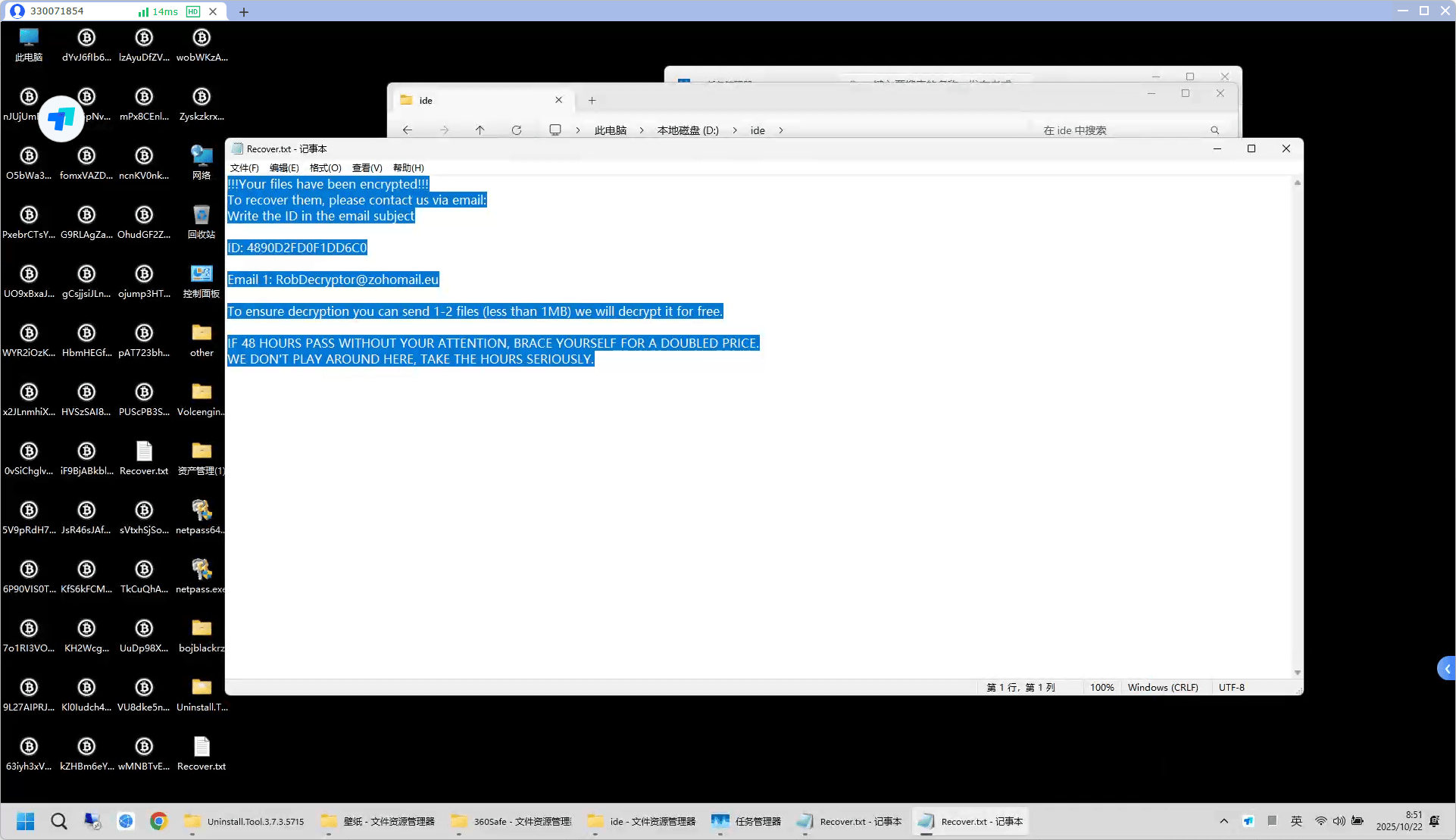

3.保护现场证据:在不影响已加密文件的前提下,尽可能记录下勒索信息界面、加密文件后缀名、与攻击者联系的通信方式等详细信息。避免对受感染系统进行不必要的操作,以免覆盖可能有助于后续分析的日志数据。

4.启动应急预案:如果组织有事先准备好的网络安全事件应急预案,应立刻按照预案流程,召集技术、法务等相关人员进行会商,明确后续步骤分工。

二、确认病毒类型与解密可能性

并非所有情况都只能支付赎金,首先需要尝试识别病毒并寻找其他解决方案。

1.识别病毒家族:通过被加密文件的特定后缀名、留下的勒索信息文本特征,在专业的网络安全威胁信息平台上进行比对查询。许多安全研究机构会持续更新已知勒索病毒的特征信息。

2.查询解密工具:部分勒索病毒的加密算法存在漏洞,或其制作者已被执法部门查处,解密密钥已被公开。因此,可以关注一些先进工艺网络安全组织发布的信息,查询是否存在针对该特定勒索病毒家族的公开发布的解密工具。使用这些工具前,务必在隔离环境中进行测试。

3.切勿轻易联系攻击者:在未做好充分准备和评估前,不建议立即通过攻击者提供的渠道进行联系。早期的沟通可能会暴露你的急切心态,不利于后续可能的谈判。同时,要警惕二次诈骗,即支付赎金后攻击者并未提供有效密钥或再次勒索。

三、检查与恢复备份数据

这是最有效、最根本的解决途径,前提是拥有可靠且未被感染的备份。

1.定位备份数据:找到受影响数据库的最近一次完整备份及后续的增量备份。备份应存储在独立于生产环境的系统或介质上,例如离线硬盘、脱机存储或隔离的云存储空间。

2.验证备份完整性:在独立的、干净的安全环境中,对备份数据进行完整性校验和病毒扫描,确保备份文件本身未被加密或感染。

3.执行恢复操作:在确认原生产环境病毒已被清除或重建了一个全新的干净系统后,按照既定的数据恢复流程,从验证无误的备份中恢复数据库。恢复后需进行严格的功能与数据一致性测试。

四、清除病毒与系统重建

在尝试恢复数据的同时或之后,多元化彻底清除感染环境。

1.专业查杀:使用更新的专业安全软件对受感染系统进行优秀扫描和清理。对于复杂的勒索病毒,可能需要借助专业安全人员的手动分析,以确保完全清除病毒主体、持久化驻留模块及后门。

2.系统重建:对于核心数据库『服务器』,考虑到系统可能已被深度篡改,最安全的做法是放弃原有系统。从可信的原始安装介质重新安装操作系统、数据库软件及所有必要的应用程序,并立即安装所有安全补丁。

3.加固安全配置:在重建系统时,应同步实施安全加固。包括但不限于:设置强密码策略、禁用不必要的服务和端口、配置严格的访问控制列表、安装并配置防火墙、部署入侵检测机制等。

五、后续强化与预防

事件处理后,多元化进行复盘并加强防护,避免重蹈覆辙。

1.事件根源分析:分析病毒入侵的初始向量,可能是钓鱼邮件、软件漏洞、弱密码、不安全的远程访问等。明确攻击链的起点,才能有针对性地修补短板。

2.备份策略优化:确保对关键数据库实施定期、自动化的备份。遵循“3-2-1”备份原则,即至少保留3份数据副本,使用2种不同存储介质,其中1份存放在异地或离线环境。定期进行备份恢复演练,验证其有效性。

3.员工安全意识培训:大多数攻击始于人为因素。定期对员工进行网络安全意识教育,使其能够识别钓鱼邮件、恶意链接和社交工程攻击。

4.持续更新与漏洞管理:建立严格的补丁管理制度,确保操作系统、数据库、应用程序及安全软件始终保持最新状态。定期进行漏洞扫描和安全评估。

5.部署纵深防御:采用多层次的安全防护措施,如终端防护、网络分段、邮件网关过滤、Web应用防火墙等,增加攻击者入侵的难度。

面对勒索病毒对数据库的加密,保持冷静、按步骤处置是关键。依赖可靠备份进行恢复是优秀解,同时应积极探寻公开的解密可能性。整个过程的重点不仅在于解决当前危机,更在于通过系统性的加固与预防,提升整体防御能力,使数据资产在未来面临类似威胁时更具韧性。